Cisco menambal IOS XE zero-day yang digunakan untuk meretas lebih dari 50.000 perangkat

Cisco telah mengatasi dua kerentanan (CVE-2023-20198 dan CVE-2023-20273) yang dieksploitasi peretas untuk menyusupi puluhan ribu perangkat IOS XE selama seminggu terakhir.

Peluncuran perangkat lunak gratis ini dilakukan setelah pelaku ancaman memanfaatkan masalah keamanan sebagai zero-day untuk berkompromi dan mengambil kendali penuh atas lebih dari 50.000 host Cisco IOS XE.

Kelemahan kritis dan tingkat keparahan sedang

Dalam pembaruan pada saran aslinya, Cisco mengatakan bahwa rilis perangkat lunak tetap pertama tersedia dari Pusat Pengunduhan Perangkat Lunak perusahaan. Saat ini, rilis tetap pertama yang tersedia adalah 17.9.4a, dengan pembaruan yang akan diluncurkan pada tanggal yang belum diungkapkan.

Kedua kerentanan tersebut, yang dilacak Cisco sebagai CSCwh87343, berada di UI web perangkat Cisco yang menjalankan perangkat lunak IOS XE.

CVE-2023-20198 memiliki peringkat keparahan maksimum (10/10) sedangkan CVE-2023-20273 diberi skor keparahan tinggi yaitu 7,2. Vendor peralatan jaringan mengatakan bahwa pelaku ancaman mengeksploitasi kelemahan kritis untuk mendapatkan akses awal ke perangkat dan kemudian “mengeluarkan perintah hak istimewa 15” untuk membuat akun lokal normal.

Pada perangkat Cisco, izin untuk mengeluarkan perintah dikunci ke dalam level dari nol hingga 15, dengan nol memberikan lima perintah dasar (“logout,” “enable,” “disable,” “help,” dan “exit”) dan 15 adalah yang paling banyak. tingkat istimewa yang memberikan kontrol penuh atas perangkat.

Dengan memanfaatkan CVE-2023-20273, penyerang meningkatkan hak istimewa pengguna lokal baru dan menambahkan skrip berbahaya ke sistem file. Implan tidak memberikan persistensi dan reboot akan menghapusnya dari sistem.

Perusahaan memperingatkan bahwa kedua kerentanan tersebut dapat dieksploitasi jika fitur UI web (Server HTTP) pada perangkat diaktifkan, yang dimungkinkan melalui perintah ip http server atau ip http secure-server.

Administrator dapat memeriksa apakah fitur tersebut aktif dengan menjalankan show running-config | sertakan perintah ip http server|secure|active untuk memeriksa konfigurasi global untuk server ip http atau Perintah server aman ip http.

“The presence of either command or both commands in the system configuration indicates that the web UI feature is enabled” - Cisco

Penurunan tiba-tiba pada host Cisco IOS XE yang diretas

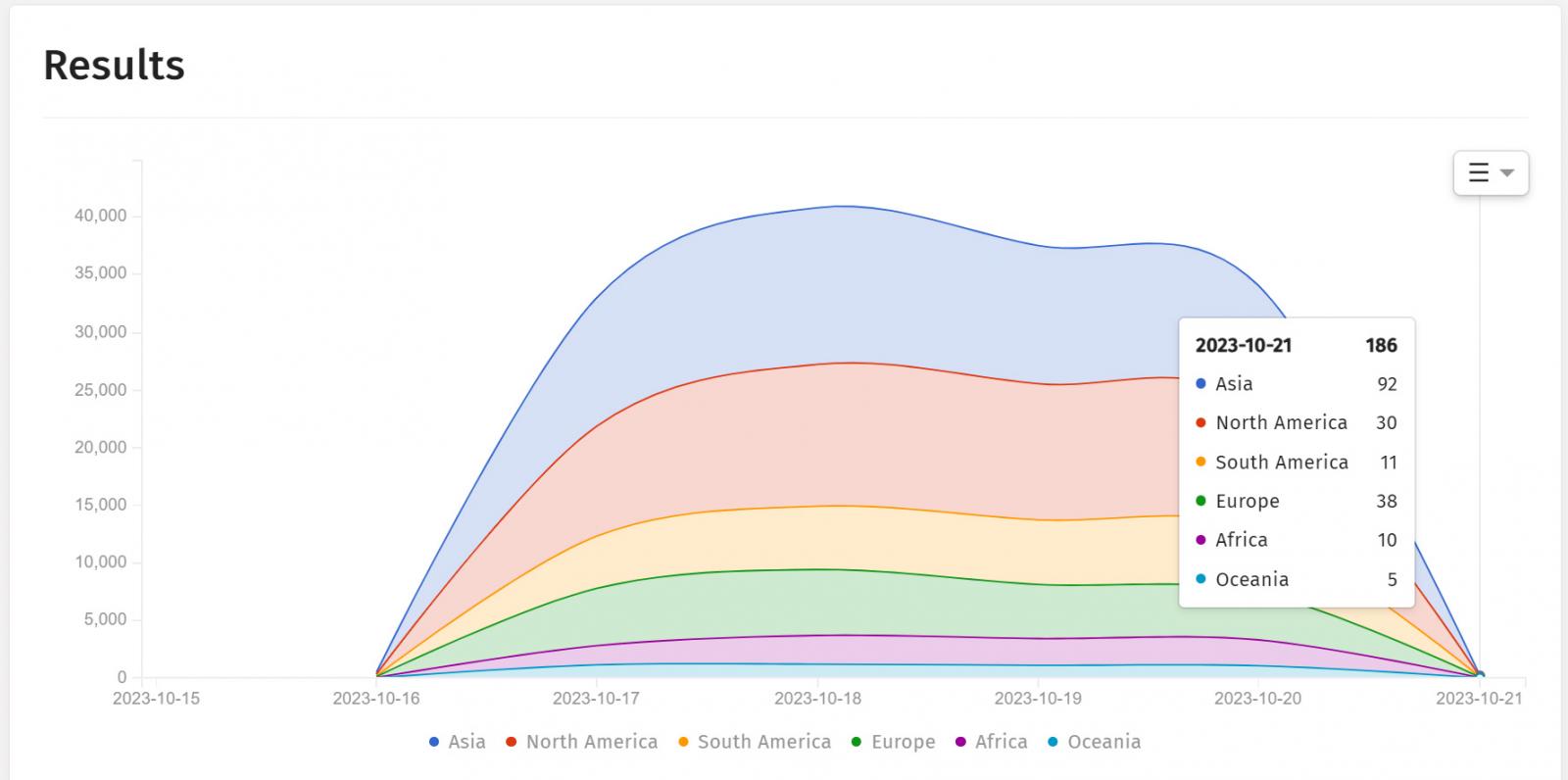

Ketika Cisco mengungkapkan CVE-2023-20198 pada 16 Oktober sebagai zero-day yang dieksploitasi secara liar, peneliti keamanan mulai mencari perangkat yang disusupi. Temuan awal memperkirakan sekitar 10.000 perangkat Cisco IOS XE yang rentan telah terinfeksi pada hari Selasa.

Jumlahnya meningkat dengan cepat menjadi lebih dari 40.000 hanya dalam beberapa hari seiring dengan semakin banyaknya peneliti yang bergabung dalam pencarian.

Pada tanggal 20 Oktober, Cisco mengungkapkan zero-day kedua dieksploitasi dalam kampanye yang sama untuk mengambil kendali penuh atas sistem yang menjalankan perangkat lunak IOS XE.

Namun selama akhir pekan, para peneliti melihat penurunan tajam dalam jumlah host Cisco IOS XE yang diretas menggunakan dua kerentanan zero-day, dari sekitar 60.000 menjadi hanya beberapa ratus.

Tidak jelas apa yang menyebabkan penurunan tiba-tiba yang misterius ini, tetapi salah satu teorinya adalah bahwa penyerang telah menerapkan pembaruan untuk menyembunyikan kehadiran mereka dan implan berbahaya tidak lagi terlihat dalam pemindaian.

Piotr Kijewski, CEO The Shadowserver Foundation mengatakan kepada BleepingComputer bahwa mereka mengamati penurunan tajam jumlah implan sejak 21 Oktober menjadi hanya 107 perangkat.

Alasan rendahnya angka tersebut secara tiba-tiba mungkin juga karena peretas grey-hat telah secara otomatis me-reboot perangkat yang terinfeksi untuk menghapus implan berbahaya tersebut.

Namun, kami tidak dapat mengetahui secara pasti sampai Cisco menyelesaikan penyelidikannya dan memberikan laporan publik atau peneliti keamanan lainnya sampai pada kesimpulan menganalisis sistem Cisco IOS XE yang dilanggar.

Posting Komentar untuk "Cisco menambal IOS XE zero-day yang digunakan untuk meretas lebih dari 50.000 perangkat"

Posting Komentar